Dieser Blog Post dient als Hintergrundartikel zum SRF Thementag «Blackout»: Wenn die Schweiz plötzlich keinen Strom mehr hätte vom Montag, 2. Januar 2017, 13.00 bis 22.00 Uhr (SRF News, SRF Kultur Wissen Beitrag)

Wie ist die Vorgehensweisen von Hackern, die unerlaubten Zugriff auf fremde Systeme erlangen wollen? — beispielsweise im Netzwerk eines Energieversorgungsunternehmens. Basierend auf diesen Muster hat die Compass Security im Rahmen des SRF-1 Blackout Tag gearbeitet. Der Artikel soll Sie sowohl für die Angriffsseite sensibilisieren, als auch wertvolle Tipps zur Abwehr geben.

Wer ist Compass Security

Compass Security ist eine Schweizer Unternehmung aus Rapperswil-Jona und Niederlassungen in Bern und Berlin die versuchen im Auftrag des Kunden die Sicherheit von IT Systemen zu testen. Man nennt diese Tätigkeit auch Penetration Testing oder Ethical Hacking. Im Grunde geht es darum Sicherheitslücken zu finden, bevor diese durch echte Hacker ausgenutzt werden. Wer sich regelmässig testen lässt, der wird massgeblich besser in der Cyber Abwehr.

Inhalt

Vorgehen bei einem Hacker Angriff

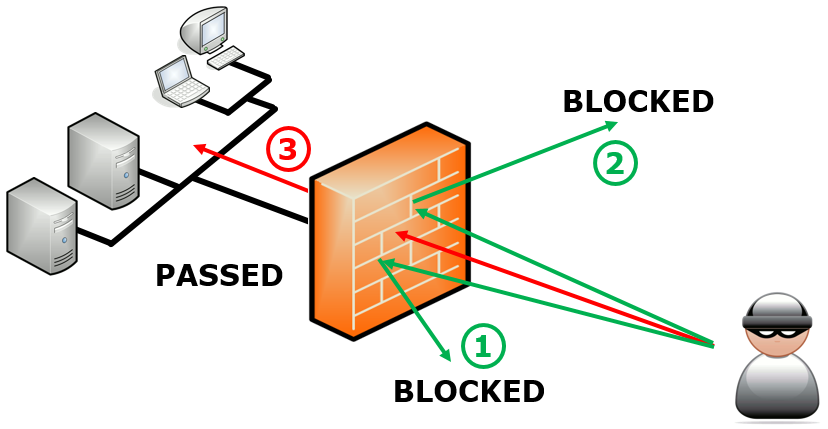

Direkte Angriffe

Direkte Angriffe richten sich unmittelbar gegen die IT-Infrastruktur eines Unternehmens. Typischerweise sucht ein Angreifer dabei nach Schwachstellen auf einem Perimeter System, dass ins Internet exponiert ist.

- Ein Angreifer versucht unerlaubten Zugriff auf interne Systeme zu erlangen.

- Der Angreifer, beispielsweise vom Internet her, sucht nach offenen Diensten die er möglicherweise für das Eindringen ausnutzen kann.

- Ein ungenügend geschützter Dienst erlaubt dem Angreifer Zugriff auf interne Systeme.

Indirekte Angriffe

Im Gegensatz zu direkten Angriffen, nutzen indirekte Angriffe nicht unmittelbar eine Schwachstelle auf einem ins Internet exponierten System aus. Vielmehr versuchen indirekte Angriffe die Perimeter Sicherheit eines Unternehmens zu umgehen.

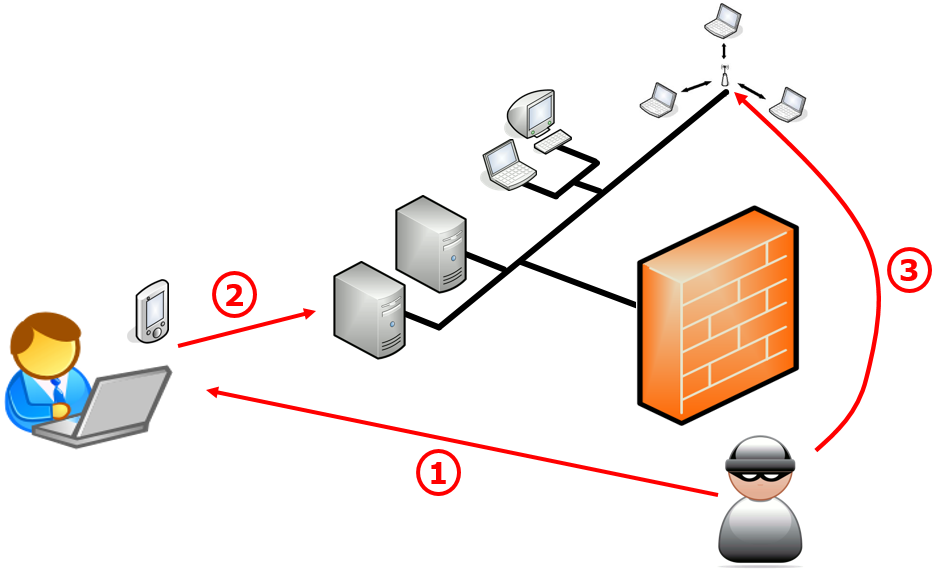

Variante 1: Man-in-the-Middle / Phishing Angriffe

- Ein Angreifer schaltet sich in den Kommunikationsweg zweier Parteien. Dies erlaubt ihm das Mitlesen sensitiver Informationen.

- Der Angreifer nutzt die erlangten Informationen um unbemerkt auf interne Systeme zuzugreifen.

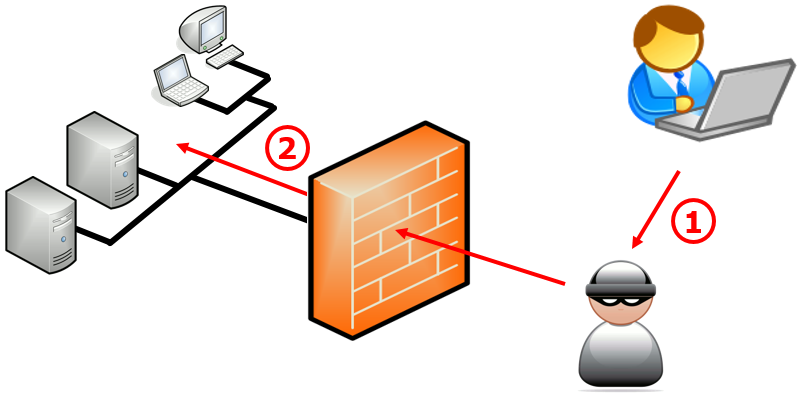

Variante 2: Malware / Mobile Devices / W-LAN

- Ein Angreifer infiziert ein Gerät mit Schadsoftware.

- Durch die Schadsoftware erlangt der Angreifer Kontrolle über das infizierte Gerät, welches Zugriff auf andere interne Systeme hat.

- Zusätzlich kann ein Angreifer über andere Zugriffspunkte ins interne Netzwerk gelangen, beispielsweise über unsichere Wireless-LAN Access Points.

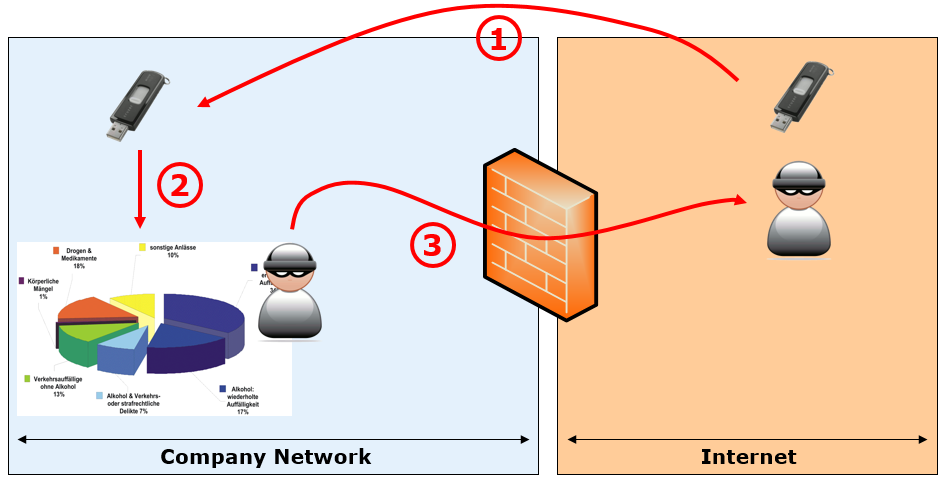

Variante 3: Covert Channel (Inside-Out Attacke)

- Ein Angreifer präpariert ein Medium wie USB-Sticks oder CD-ROMs mit Schadsoftware.

- Der Angreifer bringt sein Opfer dazu das Medium zu verwenden.

- Die Schadsoftware wird automatisiert ausgeführt und verbindet sich unbemerkt zurück zum Angreifer. Der Angreifer erhält die Kontrolle über das infizierte Gerät.

Sechs Tipps zur Abwehr

- Regelmässige Aktualisierung von Betriebssystem, Browser und Anwendungssoftware

- Schutz durch Verwendung von Firewall und Anti-Viren Software

- Verwendung von starken Passwörtern, sowie deren regelmässige Änderung

- Löschen von E-Mails mit unbekanntem Absender, Sorgfalt beim Öffnen angehängter Dateien

- Vorsicht bei der Verwendung von unbekannten Medien wie USB-Sticks oder CD-ROMs

- Regelmässige Erstellung von Backups

Wie kann Compass Security Ihre Firma unterstützen?

- Penetration Tests: Simulation von Angriffen mit oder ohne Insider-Wissen

- Security Reviews: Überprüfung und Analyse von Systemen und Konfigurationen

- Incident Response: Unterstützung während und nach Angriffen

- Security Trainings: Ausbildung und Sensibilisierung

Gerne prüfen wir, ob die Zugriffe auf Ihre wichtigsten Systeme sicher sind!

Referenzen

Unter folgenden Referenzen finden Sie Tipps und Anregungen zu häufig gestellten Fragen.

Leave a Reply